Página Inicial || Próximo || Anterior

Ferramenta Recon-ng

Nesse artigo vou falar da ferramenta para a fase de reconhecimento (Reconnaissance) e para coleta de informações (Information Gathering) que é a Recon-ng. Na verdade, o recon-ng é um framework de Information Gathering que utiliza diversas fontes para obter dados como Google, Bing e Shodan e também aceita o uso de API para alguns módulos.

Para acessar o recon-ng basta digitar recon-ng na linha de comando e em seguida digite show modules para ver todos os módulos disponíveis ou faça uma busca específica informando o nome do modulo. Os módulos oferecidos são Recon, Reporting, Import, Exploitation e Discovery e, na fase de reconhecimento, o mais interessante é o módulo Recon

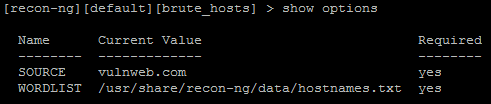

recon/domains-hosts/brute_hosts

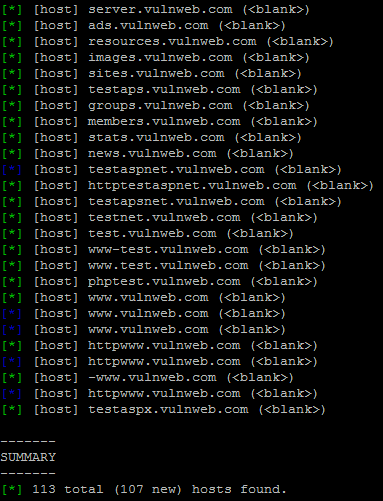

Uma das maneiras de procurar aplicações expostas a partir de um único domínio é o uso do recon/domains-hosts/brute_hosts Esse módulo oferece uma wordlist padrão para o discovery de subdomínios. Escolha o módulo com use recon/domains-hosts/brute_hosts, configure set SOURCE indicando o domínio-alvo do teste e execute run. A ferramenta vai começar a testar os hostnames da wordlist marcando com found os subdomínios encontrados e request time out aqueles que não respondem ao teste.

No final do teste use o comando show hostspara visualizar a lista de subdomínios encontrados.

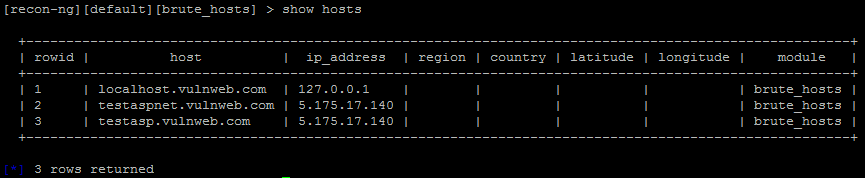

recon/domains-hosts/mx_spf_ip

Os registros DNS para Mail Exchange podem ser visualizado com o mx_spf_ip Esse módulo é interessante pois permite a descoberta dos servidores/provedores de e-mail utilizados pelo alvo. Escolha o domínio-alvo e configure em set SOURCE seguido do run

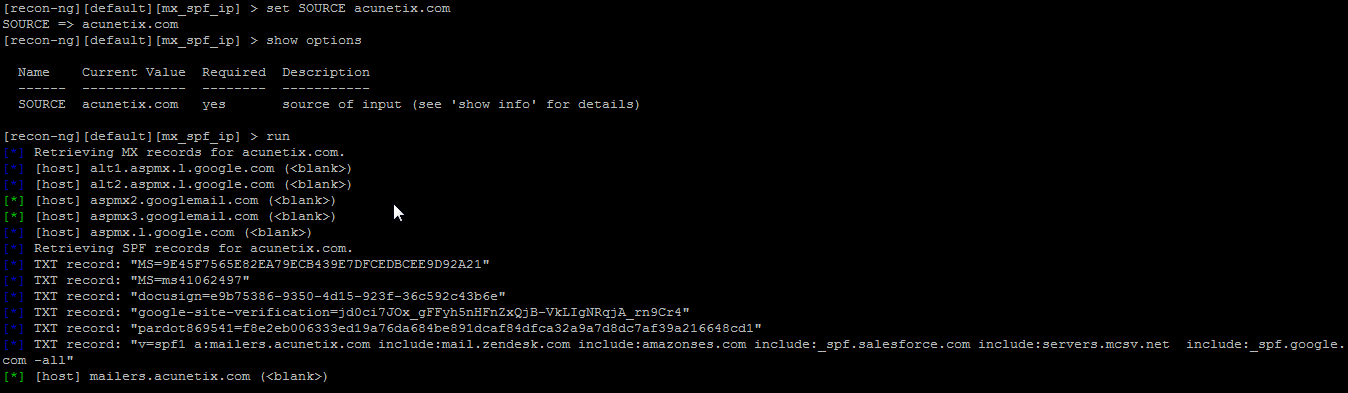

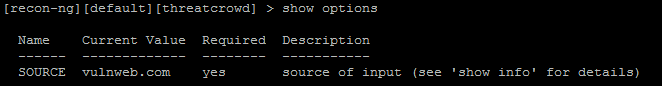

recon/domains-hosts/threatcrowd

O Threatcrowd é uma ótima fonte de informações para descobrir subdomínios relacionados direta ou indiretamente com uma organização, e esse é um dos poucos módulos que não requer API para fazer a busca. O ponto negativo desse módulo são os “falsos-positivos” que ocorrem quando a requisição para um subdomínio é redirecionada para a página principal. Neste caso, a ferramenta retorna como um subdomínio válido mas quando é feito o acesso identificamos o redirecionamento para a página inicial da aplicação. Mesmo com esse pequeno detalhe negativo, esse módulo pode ajudar a descobrir aplicações “escondidas” que outros módulos não conseguiram identificar.

Resultado

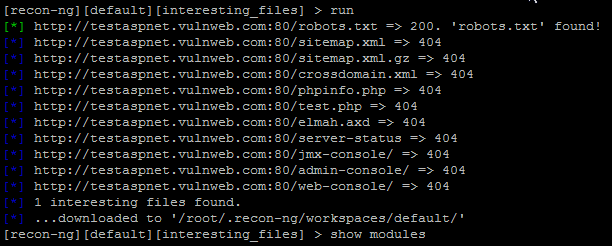

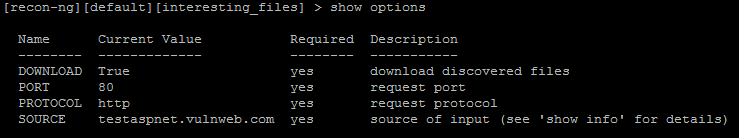

discovery/info_disclosure/interesting_files

O módulo interesting_files permite procurar por arquivos padrão que podem expor uma aplicação caso esteja disponível na internet. A busca do interesting_files não e tão extensa quando de ferramentas como o dirb e o seu resultado seria um complemento para ferramentas mais avançadas.

Nesse artigo foi apresentado alguns modulos interessantes da ferramenta recon-ng, a maioria dos modulos só funciona com o uso de API. As API´s gratuitas que testei como Shodan e Censio não funcionam no recon-ng no plano gratuito.